敵を知り、己を知れば・・・・

(脅威インテリジェンスと攻撃対象領域管理)

「孫子の兵法」と「サイバーセキュリティ」との関係

孫子の兵法に、「敵(彼)を知り、己を知れば百戦殆からず」という言葉があります。この言葉は、サイバーの世界にも少なからず当てはまるでしょう。「敵」は言うまでもなく、サイバー攻撃の主体(攻撃者とその組織)です。一方、「己を知る」とは、自分の組織(会社)の強みや弱みを知るということになります。

サイバー空間にどのような敵(脅威)が存在し、それらがどのような目的で、どのような攻撃手段をもって攻撃を仕掛けてくるかについて、私たちは、様々なサイバー攻撃のニュースなどを通じて、漠然と知っています。しかし、状況は日々変化し、新たな“敵”も増えています。また、そうした敵に自分自身が狙われる可能性が高い時、防御を固めるためには、より深い情報が必要になります。こうした情報を継続的に収集する事を「脅威インテリジェンス」(Threat Intelligence)と呼びます。

脅威インテリジェンスを通じて必要な防御策を考える

脅威インテリジェンスを通じて、自分の組織に対して脅威となりうる“敵“を明らかにし、さらに、その戦術、技術、手順(TTP: Tactics, Techniques, Procedures)を明らかにすることで、必要な防御策を考えることができます。これは、とりわけサイバー攻撃の標的となりやすい、政府組織、防衛産業、重要インフラ企業などにとって重要となりますが、近年、営利目的のサイバー犯罪が標的型化している現状を考えれば、一般の企業、組織でも、ある程度の情報収集は必要になると考えられます。

簡単な脅威インテリジェンスは、様々な公開情報をもとに行うことができます。主要な攻撃主体や主な攻撃手法などは、公的な機関からの情報や報告されている攻撃事例などを収集することである程度可能です。たとえば、国内では

警察庁(サイバー警察局) https://www.npa.go.jp/bureau/cyber/index.html

JPCERT/CC https://www.jpcert.or.jp/

などが、特徴的なサイバー攻撃に関する注意情報を公開しています。海外では、米国の国家機関であるCISA https://www.cisa.gov/ が様々な情報を公開しています。一般の企業、組織でもこうした情報を元に、自組織が対象となりそうな攻撃を選んで、その手法を調べ、それに応じた対策を強化することが重要となっています。

警察庁(サイバー警察局) https://www.npa.go.jp/bureau/cyber/index.html

JPCERT/CC https://www.jpcert.or.jp/

などが、特徴的なサイバー攻撃に関する注意情報を公開しています。海外では、米国の国家機関であるCISA https://www.cisa.gov/ が様々な情報を公開しています。一般の企業、組織でもこうした情報を元に、自組織が対象となりそうな攻撃を選んで、その手法を調べ、それに応じた対策を強化することが重要となっています。

脅威インテリジェンスを活用するために重要な事

一方、高度な標的型サイバー攻撃の対象となりうる組織においては、より緻密な情報収集が必要になります。たとえば、自社に対する攻撃の予兆の収集、たとえばアンダーグラウンドのコミュニティーやダークウェブ等からの情報収集などや、万一攻撃(もしくは侵害)を受けた際の検知手段に利用するIoC(Indicator of Compromise:侵害指標)の収集といった、より具体的な対処を考える材料となる情報の収集が重要となります。こうした詳細な情報は、一般的には専門企業が提供する、脅威インテリジェンスサービスなどを利用して入手することになります。こうした脅威情報の継続的な収集は、なによりも、脅威の変化を敏感に察知して守りを固めていくことが目的です。従って、単に情報を集めるだけでなく、それを分析して対処に“いかす”ための体制が重要となります。それ無しでは、せっかくの脅威インテリジェンスが宝の持ち腐れになってしまいます。

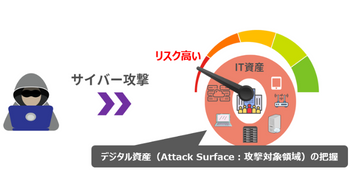

一方、こうした情報を対応に活かすためには、攻撃者がどこから攻撃を仕掛けてきそうかを推定して対応の優先順位を考える必要が生じます。近年、デジタル化の拡大とリモートワーク等の拡大で攻撃を受ける可能性がある対象が大きく増加しています。組織のシステムやデジタル資産のうち、こうした攻撃の直接的な対象となりうるものの全体を攻撃対象領域(Attack Surface)と呼びます。

実際、多くの組織ではこの攻撃対象領域は急速に拡大しており、組織的に把握しきれていない状況も散見されます。それでは、攻撃を想定して対処しようにも、対処漏れが生じる可能性が高くなります。つまり、自組織の「攻撃対象領域」を正しく把握することが極めて重要なのです。これが、「己を知る」の第一歩となります。

攻撃対象領域を管理するサービス“ASM”

こうした「攻撃対象領域」の管理を Attack Surface Management / ASMと呼ぶことがあります。攻撃対象の多くはインターネット等、組織外のネットワークに接しているデジタル資産です。本来の意味での「攻撃対象」はこうした外部からアクセス可能な資産に限りませんが、特に危険が高い外部からアクセス可能な攻撃対象を「外部攻撃対象領域」(External Attack Surface)と呼び、それに絞った管理を「外部攻撃対象領域管理」(EASM: External Attack Surface Management)と呼びます。こうした管理では単に攻撃可能なデジタル資産を特定するだけでなく、脆弱性の有無や、実際にそれが攻撃可能なものかどうかを評価して、対処していくためのプロセスを含めて作り上げていく必要があります。

外部からアクセス可能なデジタル資産の洗い出しは、自組織が管理するIPアドレスレンジやドメインに紐付くIPアドレスなどを、ポートスキャン等で調査することで行う事ができます。その上で、それらの資産の内容や脆弱性の有無を負荷の低い脆弱性スキャンなどで調査することになります。多くの組織では、こうしたデジタル資産を台帳管理しているのですが、そのアップデートが確実に行われていないことも少なくないため、確認の意味を含め、こうしたスキャンも必要となります。不要になった資産がネットワーク上に放置されているようなケースも少なからずあり、それらを発見して排除することも重要です。脆弱性が発見された場合、修正が必要になりますが、スキャンでは、誤検知も含め、多くの脆弱性が発見される場合が多く、スクリーニングに加えて、作業人員の制約などを考えれば優先順位をつけた対処が必要になります。

優先順位付けの材料の例として、発見された脆弱性がどの程度攻撃しやすいものなのか?という点や、攻撃の結果、何が可能になるか?という点があります。一般に、脆弱性にはCVSSと呼ばれる深刻度評価スコアが付与されているので、それが一つの目安になります。CVSSには、攻撃の容易さや、結果の深刻さなどの一般的な評価が含まれています。ただ、実際に攻撃が可能かどうかや影響の大きさについては、その機器の内容や、それが置かれている環境にも大きく依存します。そういう意味では、CVSSを基本として、加えて環境の精査を行い、最終的な優先順位を決める必要があります。

(参考:CVSS)https://www.ipa.go.jp/security/vuln/scap/cvssv3.html

(参考:CVSS)https://www.ipa.go.jp/security/vuln/scap/cvssv3.html

近年注目されているEASMサービス

EASMについては、近年、複数のベンダからクラウドサービスとして提供されています。こうしたサービスは、一般に調査対象組織が利用しているドメイン、IPアドレスレンジをWhoisやDNSといった公開情報を中心に検索し、特定する「ディスカバリ」機能と、その範囲をスキャンして、機器が存在するIPアドレスや(取得できる範囲で)機器の種類、脆弱性の有無などを調べてくれる機能を有します。サービスによっては、脆弱性に対して擬似的な攻撃を実行して有効な攻撃が可能かどうかを調査できるようなものもあります。ただ、こうしたサービスを利用して発見した機器の管理と脆弱性への対処をどのように行うかは、組織自身の課題となります。特に大規模な組織においては、機器の管理主体が複数ある場合が多く、組織を横断した脆弱性の管理、連絡、運用体制の構築が必須となります。ASM/EASMは、こうした運用、管理プロセスの確立を含めた考え方である点に注意が必要です。これは、サービスを導入しただけでは実現できません。発見された脆弱性が、その機器のおかれた環境や用途を考慮した上でどの程度深刻な影響をビジネスにもたらすのかを評価し、優先度を付けて対処するプロセス無しには、大量に発見される脆弱性(疑い)に翻弄されてしまうことになります。

ガートナーが提唱するCTEMとは?

2022年にガートナーはこうした点に着目してCTEM(Continuous Threat Exposure Management)という概念を提唱しました。これは、ASM/EASMを活用しつつ、適切な対処を行って、組織のThreat Exposure、つまり脅威にさらされている対象を最小化するという、継続的なプロセスです。ASM/EASMのソリューションを導入してもCTEMが実現出来るわけではありません。また、CTEMすべてをカバーしうるソリューションもありません。CTEMの実現は、その組織自身の運用プロセスにかかっているという点が重要なのです。

このように脅威インテリジェンスと攻撃対象領域管理、この両方を適切に運用することが、サイバー空間における「敵を知り己を知る」ことにつながります。デジタルトランスフォーメーションの進行に伴い、攻撃対象は日々拡大しています。“敵”を知り、“己”を知って脅威に備えていくことが重要なのです。

※2024年3月26日 脅威インテリジェンスサービス”KELA”取り扱い開始に伴い、タグや関連情報追加

※2024年3月26日 脅威インテリジェンスサービス”KELA”取り扱い開始に伴い、タグや関連情報追加